Definición de SYN flood (inundación SYN)

SYN flood (inundación SYN) es una forma de ataque de denegación de servicio (DoS) en la cual un atacante envía una gran cantidad de solicitudes SYN al servidor objetivo, con la intención de consumir sus recursos y evitar que responda a las conexiones legítimas.

Este ataque explota una vulnerabilidad en la gestión del establecimiento de conexiones TCP. El proceso normal de establecimiento de una conexión TCP, conocido como three-way handshake, consta de tres pasos:

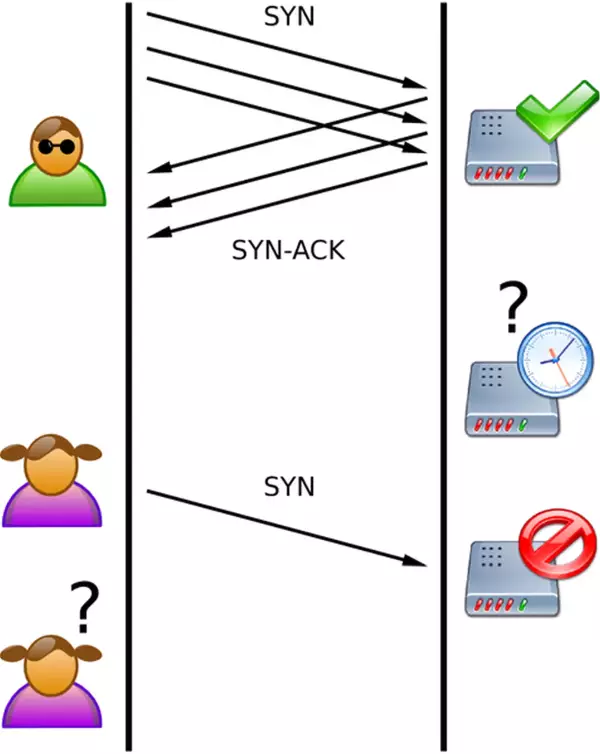

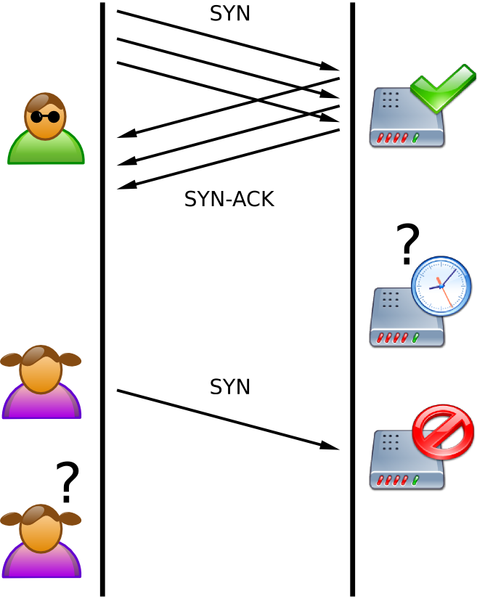

En un ataque SYN flood, el atacante envía numerosas solicitudes SYN, generalmente con direcciones IP de origen falsificadas. El servidor responde con SYN-ACK y espera el ACK final, que nunca llega. Como resultado, el servidor mantiene abiertas estas "conexiones semiabiertas" durante un tiempo, agotando la capacidad de aceptar nuevas conexiones. Por ejemplo, si un servidor puede manejar 1024 conexiones semiabiertas y el atacante envía 2000 solicitudes SYN falsas, los usuarios legítimos no podrán conectarse hasta que expiren las conexiones falsas.

SYN Flood. El atacante (arriba) envía múltiples paquetes pero no envía de vuelta el "ACK" (señal de respuesta de reconocimiento) al servidor. Por lo tanto, las conexiones quedan entreabiertas y consumen recursos del servidor. La usuaria legítima (abajo) intenta conectarse, pero el servidor se niega a abrir una conexión y se produce una denegación de servicio (DoS). Licencia de la imagen

Protecciones contra este ataque

Existen varias medidas para protegerse de un ataque SYN flood, muchas de las cuales están listadas en la RFC 4987:

- Filtrado: Uso de firewalls o filtros de paquetes para bloquear solicitudes SYN sospechosas o provenientes de direcciones IP inválidas.

- Incrementar Backlog: Aumentar el número de conexiones semiabiertas que el servidor puede manejar, aunque esto solo retrasa el agotamiento de recursos.

- Reducir el timer SYN-RECEIVED: Disminuir el tiempo que el servidor espera por el ACK final, liberando recursos más rápidamente.

- Reciclar los viejos TCP semiabiertos: Cerrar conexiones antiguas para dar lugar a nuevas.

- SYN Cache: Utilizar una caché eficiente para el manejo de conexiones pendientes.

- Cookies SYN: Técnica que permite al servidor no reservar recursos hasta que el cliente complete el handshake, mitigando el impacto del ataque.

- Cortafuegos y proxies: Implementar dispositivos o servicios que filtren y gestionen el tráfico antes de que llegue al servidor.

- Enfoques híbridos: Combinación de varias técnicas para mayor efectividad.

Resumen: SYN flood

Una SYN flood es un ataque en el que un atacante envía masivamente solicitudes SYN al sistema objetivo, sobrecargándolo y evitando que responda a usuarios legítimos.

¿Qué es un ataque de denegación de servicio SYN flood?

Un ataque de denegación de servicio SYN flood es una técnica utilizada por atacantes para inundar un sistema con solicitudes SYN falsas, agotando los recursos del servidor y provocando que no pueda atender tráfico legítimo.

¿Cómo funciona un ataque SYN flood?

En un ataque SYN flood, el atacante envía múltiples solicitudes SYN sin completar el proceso de tres pasos del handshake TCP. El servidor mantiene las conexiones en espera, lo que consume recursos y puede provocar que no se acepten nuevas conexiones legítimas.

¿Cuáles son los efectos de un ataque SYN flood en el sistema objetivo?

Los principales efectos son la incapacidad del sistema para responder a solicitudes legítimas, interrupción del servicio y disminución del rendimiento. En casos graves, el servidor puede volverse completamente inaccesible.

¿Cómo puede protegerse un sistema contra un ataque SYN flood?

Para protegerse, se recomienda configurar reglas de firewall, limitar el número de conexiones SYN simultáneas, implementar cookies SYN y utilizar soluciones de seguridad capaces de detectar y mitigar automáticamente este tipo de ataques.

¿Cuáles son las señales de alerta de un posible ataque SYN flood?

Las señales incluyen una caída en el rendimiento, aumento en los tiempos de respuesta, y un número inusualmente alto de conexiones SYN desde múltiples direcciones IP en corto tiempo.

¿Qué diferencias existen entre un ataque SYN flood y otros tipos de ataques de denegación de servicio?

A diferencia de otros ataques DoS, como la inundación de paquetes ICMP o ataques de amplificación, el SYN flood se centra en agotar la capacidad del servidor para manejar conexiones TCP, explotando el proceso de handshake. Otros ataques pueden saturar el ancho de banda o explotar distintos protocolos y servicios.

Ventajas del uso de SYN flood para atacantes:

- No requiere gran ancho de banda para ser efectivo.

- Puede ser difícil de rastrear debido a la falsificación de direcciones IP.

Desventajas para los atacantes:

- Las técnicas modernas de mitigación, como las cookies SYN, pueden reducir su efectividad.

- Puede ser detectado por sistemas de monitoreo de red.

Comparación:

- En comparación con ataques como UDP flood, el SYN flood es más específico al protocolo TCP y su proceso de establecimiento de conexiones.

- A diferencia de ataques de amplificación, el SYN flood no requiere la colaboración de servidores vulnerables de terceros.

Terminología relacionada

• Ataque de denegación de servicio

• Ataque DDoS

Autor: Leandro Alegsa

Actualizado: 15-07-2025

¿Cómo citar este artículo?

Alegsa, Leandro. (2025). Definición de SYN flood. Recuperado de https://www.alegsa.com.ar/Dic/syn_flood.php